क्या आप कंप्यूटर विशेषज्ञ हैं? या आप एक अनुभवी हैकर के रूप में जाना जाना चाहते हैं? कंप्यूटर को हैक (हैक) करने के लिए, आपको कंप्यूटर सिस्टम, नेटवर्क सुरक्षा और कोड सीखना होगा। इस प्रकार, लोग तब प्रभावित होंगे जब वे किसी ऐसे व्यक्ति को देखेंगे जो हैकिंग करता हुआ प्रतीत होता है। लोगों को यह सोचने के लिए कि आप हैकिंग कर रहे हैं, आपको कुछ भी अवैध नहीं करना है। एक मूल टर्मिनल कमांड का उपयोग करना या एक बहु-वर्ण लॉन्च करने के लिए ".bat" फ़ाइल बनाना मैट्रिक्स-शैली ब्राउज़र लोगों को आश्चर्यचकित कर सकता है।

कदम

विधि 1 का 3: कमांड प्रॉम्प्ट का उपयोग करना

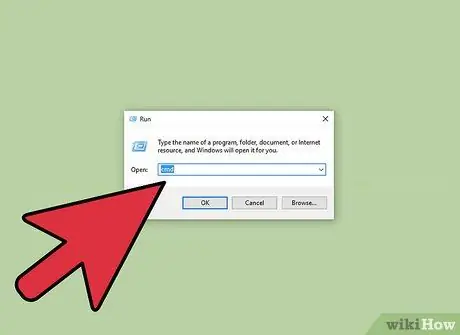

चरण 1. कंप्यूटर पर "रन" प्रोग्राम खोलें।

आप स्टार्ट मेन्यू पर क्लिक करके और मेन्यू में दिए गए सर्च फील्ड में प्रोग्राम "रन" सर्च करके इस प्रोग्राम को खोल सकते हैं। इसके अलावा, आप विंडोज एक्सप्लोरर में प्रोग्राम "रन" भी खोज सकते हैं। आमतौर पर यह प्रोग्राम निम्न स्थान पर स्थित होता है: "C:\Users\[Your Username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\System Tools"।

विंडोज़ उपयोगकर्ता इन दो कुंजियों को दबाकर "रन" प्रोग्राम को खोलने के लिए हॉटकी या शॉर्टकट का उपयोग कर सकते हैं: विन + आर

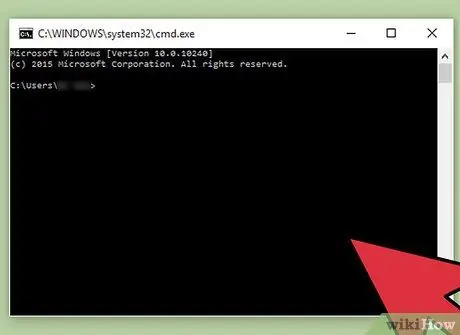

चरण 2. एक "कमांड प्रॉम्प्ट" विंडो खोलें।

आप "रन" विंडो में उपलब्ध सर्च फील्ड में "Cmd" टाइप करके इस विंडो को खोल सकते हैं। यह एक "कमांड प्रॉम्प्ट" विंडो खोलेगा जिसे "कमांड लाइन" के रूप में भी जाना जाता है। इस विंडो का उपयोग कंप्यूटर सिस्टम को टेक्स्ट के साथ नियंत्रित करने के लिए किया जाता है।

सेब उपयोगकर्ता आप "टर्मिनल" नामक "कमांड प्रॉम्प्ट" के मैक संस्करण को खोजने के लिए "स्पॉटलाइट" का उपयोग कर सकते हैं। "स्पॉटलाइट" के तहत उपलब्ध खोज क्षेत्र में "टर्मिनल" टाइप करें।

चरण 3. हैक का दिखावा करने के लिए "कमांड प्रॉम्प्ट" या "टर्मिनल" का उपयोग करें।

कई कमांड हैं जिनका उपयोग "कमांड प्रॉम्प्ट" (विंडोज के लिए) और "टर्मिनल" (ऐप्पल के लिए) में कमांड को सक्रिय करने या जानकारी प्राप्त करने के लिए किया जा सकता है। आपके कंप्यूटर सिस्टम को तोड़े बिना और नियमों को तोड़े बिना आपको एक विशेषज्ञ हैकर की तरह दिखने के लिए निम्नलिखित कमांड का उपयोग किया जा सकता है।

-

विंडोज यूजर्स के लिए, नीचे दिए गए कमांड टाइप करें और उन्हें सक्रिय करने के लिए एंटर की दबाएं। हैकिंग प्रक्रिया को और अधिक जटिल बनाने के लिए प्रत्येक कमांड को जल्दी से टाइप और सक्रिय करें:

-

"कलोरा"

यह कमांड "कमांड प्रॉम्प्ट" विंडो में निहित टेक्स्ट के रंग को सफेद से हरे रंग में बदल देगा। पाठ एक काले रंग की पृष्ठभूमि पर प्रदर्शित किया जाएगा। कमांड प्रॉम्प्ट अक्षरों का रंग बदलने के लिए "रंग" शब्द के सामने के अक्षरों को 0-9 या अक्षर A-F से बदलें।

- डिर

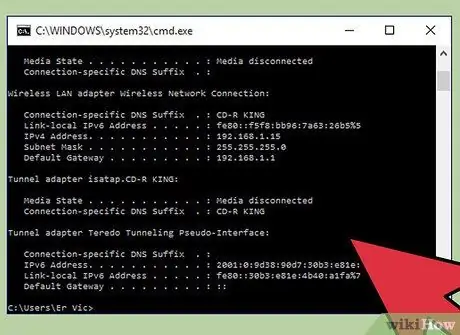

- ipconfig

- पेड़

-

पिंग google.com

कमांड "पिंग google.com" का उपयोग यह जांचने के लिए किया जाता है कि डिवाइस (डिवाइस) नेटवर्क पर अन्य उपकरणों के साथ संचार कर सकता है या नहीं। सामान्य तौर पर लोग इस कमांड के कार्य को नहीं जानते हैं। इस आलेख में केवल उदाहरण के रूप में Google वेबसाइट का उपयोग किया गया है। इस कमांड को इनेबल करने के लिए आप किसी भी वेबसाइट का इस्तेमाल कर सकते हैं।

-

-

अगर आपके पास Apple कंप्यूटर है, आप पेशेवर हैकर्स द्वारा उपयोग किए गए इंटरफ़ेस के समान इंटरफ़ेस के साथ स्क्रीन को पॉप्युलेट करने के लिए निम्न सुरक्षित कमांड का उपयोग कर सकते हैं। प्रभाव प्रदर्शित करने के लिए टर्मिनल विंडो में निम्न पाठ दर्ज करें:

- ऊपर

- पीएस -फीए

- एलएस -ltra

चरण 4. कुछ कमांड प्रॉम्प्ट या टर्मिनल विंडो पर कमांड को सक्रिय करें।

कई कमांड प्रॉम्प्ट या टर्मिनल विंडो खोलें और विभिन्न कमांड को सक्रिय करें। ऐसा करने से ऐसा लगेगा कि आप एक साथ कई जटिल और असंबंधित हैकिंग प्रक्रियाएं कर रहे हैं।

विधि 2 का 3: विंडोज़ पर.bat फ़ाइल बनाना

चरण 1. नोटपैड प्रोग्राम खोलें।

".bat" फ़ाइल बनाने के लिए, आपको टेक्स्ट-एडिटिंग प्रोग्राम में टेक्स्ट लिखना होगा और कंप्यूटर को एक निष्पादन योग्य प्रोग्राम के रूप में चलाने के लिए फ़ाइल को ".bat" प्रारूप में सहेजना होगा (निष्पादन योग्य प्रोग्राम या कंप्यूटर द्वारा चलाए जाने वाले प्रोग्राम कुछ को निष्पादित करने के लिए) निर्देश या आदेश)। नोटपैड या किसी अन्य टेक्स्ट-एडिटिंग प्रोग्राम का उपयोग ".bat" फ़ाइल बनाने के लिए किया जा सकता है।

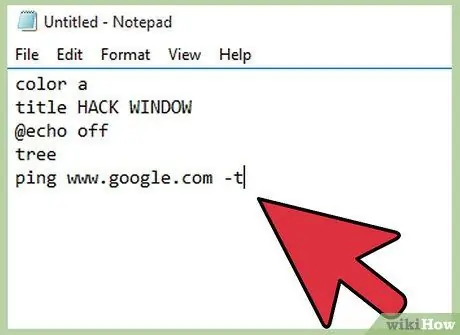

चरण 2. नोटपैड में ".bat" फ़ाइल के लिए कमांड लिखें।

नीचे लिखा गया कमांड टेक्स्ट "हैकिंग विंडो" नामक एक विंडो खोलेगा और फ़ॉन्ट रंग को हरे रंग में बदल देगा। विंडो शीर्षक बदलने के लिए, आप "शीर्षक" के बाद लिखे गए टेक्स्ट को नोटपैड में वांछित शीर्षक से बदल सकते हैं। टेक्स्ट "@echo off" कमांड प्रॉम्प्ट को छुपाएगा, जबकि टेक्स्ट "ट्री" डायरेक्टरी ट्री दिखाएगा। यह हैकिंग प्रक्रिया को और अधिक यथार्थवादी बना देगा। पाठ की अंतिम पंक्ति Google के सर्वर से संपर्क करने का कार्य करती है। हालांकि यह एक कानूनी कार्रवाई है और आमतौर पर कंप्यूटर उपयोगकर्ताओं द्वारा की जाती है, आम लोग इसे हैकिंग प्रक्रिया के रूप में देखेंगे। एक खाली नोटपैड फ़ाइल में निम्न पाठ लिखें:

-

रंग एक

शीर्षक हैक विंडो

@गूंज बंद

पेड़

पिंग www.google.com -t

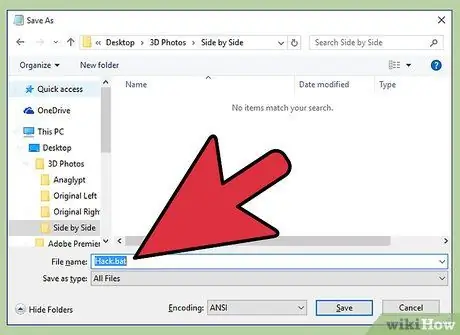

चरण 3. फ़ाइल को ".bat" प्रारूप में सहेजें।

फ़ाइल को सहेजते समय, आपको फ़ाइल सहेजें विंडो खोलने के लिए "इस रूप में सहेजें" विकल्प का चयन करना होगा। उसके बाद, आप फ़ाइल को नाम दे सकते हैं और दिए गए टेक्स्ट फ़ील्ड में ".bat" एक्सटेंशन के साथ नाम समाप्त कर सकते हैं। यह फ़ाइल एक्सटेंशन को टेक्स्ट फ़ाइल से बैच फ़ाइल में बदल देगा। बैच फ़ाइलों में विभिन्न कमांड होते हैं जिन्हें कंप्यूटर के ऑपरेटिंग सिस्टम द्वारा निष्पादित किया जा सकता है।

- यह चरण विंडोज विस्टा पर काम नहीं कर सकता है।

- आपको एक संदेश प्राप्त हो सकता है कि फ़ाइल को ".bat" प्रारूप में सहेजना टेक्स्ट स्वरूपण को छोड़ देगा। ".bat" फ़ाइल बनाने के लिए "हां" पर क्लिक करें।

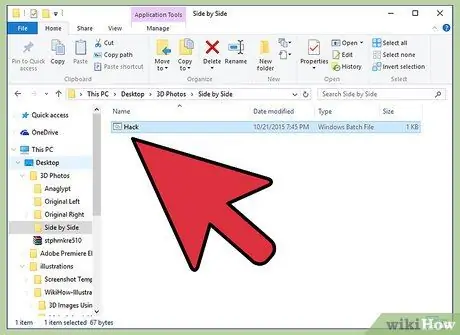

चरण 4. ".bat" फ़ाइल चलाएँ।

निर्देशिका में संग्रहीत ".bat" फ़ाइल पर डबल-क्लिक करें। उसके बाद, हैकिंग प्रक्रिया की नकल करने वाला इंटरफ़ेस दिखाने वाली एक विंडो स्क्रीन पर दिखाई देगी।

विधि 3 का 3: वेबसाइट का उपयोग करना

चरण 1. एक ब्राउज़र (ब्राउज़र) खोलें।

कुछ वेबसाइटें ऐसी सुविधाएँ प्रदान करती हैं जो आगंतुकों को कंप्यूटर द्वारा निष्पादित जटिल आदेशों की नकल करने वाले चित्र, पाठ और इंटरफ़ेस उत्पन्न करने की अनुमति देती हैं। इन सुविधाओं का उपयोग मूवी या वीडियो प्रभाव उत्पन्न करने के लिए किया जाता है। आप इस वेबसाइट का उपयोग हैकिंग होने का दिखावा करने के लिए भी कर सकते हैं।

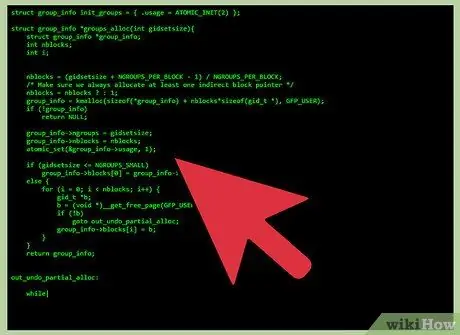

चरण 2. hackertyper.net पर जाएं।

यह वेबसाइट हैकर्स द्वारा निष्पादित कमांड की संरचना की नकल करने वाले टेक्स्ट को उत्पन्न करती है। यह पाठ इतनी तेज गति से उत्पन्न हुआ है कि यह लोगों को आश्चर्यचकित कर सकता है। हालाँकि, यह तेज़ टेक्स्ट जनरेशन प्रक्रिया लोगों को आप पर शक कर सकती है।

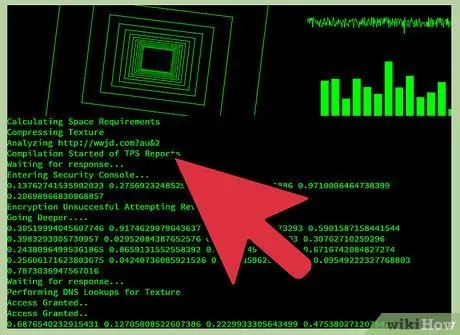

चरण 3. एक अलग ब्राउज़र विंडो खोलें और guihacker.com पर जाएं।

इस वेबसाइट को ओपन करने के बाद ब्राउजर विंडो को ओपन रखें। यह विंडो हैकर्स द्वारा उपयोग किए जाने वाले स्टीरियोटाइप्ड इंटरफेस के समान छवियों को प्रदर्शित करेगी: संख्याओं की पंक्तियाँ, तेजी से बदलते इंटरफेस, और उतार-चढ़ाव वाली साइन तरंगें। जब यह वेबसाइट खुलती है और स्क्रीन पर दिखाई देती है, तो आप कह सकते हैं:

- "मैं यहां कोड में त्रुटियों को देखने के लिए एक मित्र के सर्वर से डेटा संकलित कर रहा हूं। यह सुनिश्चित करने के लिए कि सभी त्रुटियां पाई गई हैं, कार्यक्रम को कुछ घंटों तक चलाना होगा।"

- "मैं मॉनिटर पर विश्लेषण कार्यक्रम खोल रहा हूं ताकि जब मैं ओवरक्लॉक करूं तो प्रोसेसर का तापमान सीधे देख सकूं।"

चरण 4. geektyper.com पर उपलब्ध विभिन्न हैकिंग सिमुलेशन थीम चुनें और उनका उपयोग करें।

यह वेबसाइट शायद सबसे यथार्थवादी हैकिंग सिमुलेशन प्रदान करती है। वेबसाइट का होम पेज खोलने के बाद मनचाही थीम चुनें। उसके बाद, हैकर द्वारा जेनरेट किए गए टेक्स्ट के समान टेक्स्ट बनाने के लिए दिए गए टेक्स्ट फ़ील्ड में टाइप करें। इसके अलावा, आप नकली हैकिंग प्रक्रिया को दिखाने के लिए निर्देशिका पर क्लिक कर सकते हैं जो जटिल दिखती है।

जब आप किसी थीम का चयन करते हैं तो स्क्रीन पर दिखाई देने वाली निर्देशिका पर क्लिक करके आप हैक इंटरफ़ेस और छवि वाली छोटी विंडो प्रदर्शित कर सकते हैं। इसके अतिरिक्त, आप हैकर्स द्वारा बनाए गए कमांड की संरचना की नकल करने वाला टेक्स्ट बनाने के लिए कीबोर्ड कीज़ दबा सकते हैं।

चरण 5. इन वेबसाइटों को कई अलग-अलग ब्राउज़र विंडो में खोलें।

प्रत्येक वेबसाइट में एक अलग हैकिंग टेक्स्ट थीम और संरचना होती है। आप स्क्रीन पर खुली हुई ब्राउज़र विंडो को बारी-बारी से प्रदर्शित करने के लिए ऑल्ट = "इमेज" कुंजी को दबाकर और टैब कुंजी दबाकर ब्राउज़र विंडो को जल्दी से स्विच कर सकते हैं। स्क्रीन पर किसी अन्य ब्राउज़र को लाने के लिए Alt+Tab कुंजी दबाने से पहले प्रत्येक ब्राउज़र विंडो में कुछ टेक्स्ट टाइप करें। यह आपको एक विशेषज्ञ हैकर की तरह दिखने के लिए किया जाता है। यदि वेबसाइट टैब एक ही ब्राउज़र विंडो में खुले हैं, तो Ctrl+Tab दबाएं।

प्रत्येक ब्राउज़र विंडो के लिए एक लेआउट डिज़ाइन करने का प्रयास करें या अपने आप को एक अनुभवी हैकर की तरह दिखने के लिए स्क्रीन पर कई ब्राउज़र विंडो खोलें।

टिप्स

- यदि आप बैच फ़ाइलें बनाने के लिए उपयोग किए गए आदेशों को जानते हैं, तो आप उनका उपयोग अधिक जटिल हैक सिमुलेशन बनाने के लिए कर सकते हैं।

- आप अपने दोस्तों को प्रभावित करने के लिए इस लेख में सूचीबद्ध चरणों का पालन कर सकते हैं।

चेतावनी

- जो लोग कंप्यूटर विज्ञान और प्रोग्रामिंग भाषाओं में अच्छे हैं, वे जल्दी से अनुमान लगा सकते हैं कि आप हैकिंग का नाटक कर रहे हैं। इसलिए, "हैकिंग" कार्रवाई के अपने दर्शकों को सावधानी से चुनें।

- आपके कार्यों को देखते हुए, कुछ वयस्क सोच सकते हैं कि आप वास्तव में हैकिंग कर रहे हैं। इसलिए, इन चरणों का ध्यानपूर्वक पालन करें और कहीं आप परेशानी में न पड़ें।

- कमांड प्रॉम्प्ट का उपयोग करते समय सावधान रहें। अन्यथा, आप गलती से ऐसे आदेश चला सकते हैं जो महत्वपूर्ण कंप्यूटर सिस्टम फ़ाइलों को नुकसान पहुंचा सकते हैं। यदि यह फ़ाइल क्षतिग्रस्त हो जाती है, तो कंप्यूटर पर संग्रहीत डेटा को फिर से एक्सेस नहीं किया जा सकता है या खो भी नहीं सकता है।